محتويات المقال

التشفير غير المتماثل: دليل شامل لآلية عمله وأشهر استخداماته

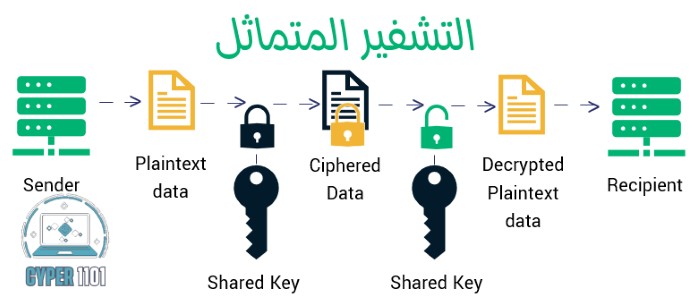

في مقالنا السابق، تناولنا التشفير المتماثل (Symmetric Encryption) الذي يعتمد على مفتاح واحد. أما اليوم، فسنتعمق في نهج مختلف وأكثر ابتكارًا وهو التشفير غير المتماثل (Asymmetric Encryption)، الذي يُعرف أيضًا بتشفير المفتاح العام.

الفكرة الأساسية: مفتاحان بدلاً من واحد

على عكس التشفير المتماثل، الذي يستخدم نفس المفتاح للتشفير وفك التشفير، يعتمد التشفير غير المتماثل على زوج من المفاتيح المترابطة رياضيًا لكل مستخدم. هذان المفتاحان هما:

-

المفتاح العام (Public Key): يمكن مشاركته مع أي شخص دون أي خطورة. وظيفته الوحيدة هي تشفير البيانات.

-

المفتاح الخاص (Private Key): يجب أن يظل سريًا تمامًا ولا يغادر جهاز صاحبه أبدًا. وظيفته هي فك تشفير البيانات التي تم تشفيرها باستخدام المفتاح العام المقابل له.

بما أن المفتاحين مرتبطان، فما يتم تشفيره بأحدهما لا يمكن فك تشفيره إلا بالآخر، وهذا هو أساس قوته الأمنية.

كيف يعمل التشفير غير المتماثل؟

لنفترض أن شخصين، "مرسل" و"مستقبل"، يريدان تبادل رسالة سرية. لقد وجدا أن التشفير المتماثل قد لا يكون آمنًا بما يكفي لأنه يتطلب منهما إيجاد طريقة آمنة لتبادل المفتاح السري مسبقًا. لذلك، قررا استخدام التشفير غير المتماثل.

تتم العملية عبر الخطوات التالية:

-

إنشاء المفاتيح: يقوم كل من المرسل والمستقبل بإنشاء زوج من المفاتيح الخاصة به (مفتاح عام ومفتاح خاص).

-

تبادل المفاتيح العامة: يشارك المرسل مفتاحه العام مع المستقبل، ويشارك المستقبل مفتاحه العام مع المرسل. الآن، كل طرف يمتلك مفتاحه الخاص السري، والمفتاح العام للطرف الآخر.

-

عملية التشفير: عندما يريد المرسل إرسال رسالة إلى المستقبل، فإنه يستخدم المفتاح العام الخاص بالمستقبل لتشفير الرسالة.

-

عملية فك التشفير: تصل الرسالة المشفرة إلى المستقبل. لا يمكن لأي شخص قراءتها، حتى المرسل نفسه. الشخص الوحيد القادر على فك تشفيرها هو المستقبل، لأنه يمتلك المفتاح الخاص المقابل للمفتاح العام الذي استُخدم في التشفير.

بهذه الطريقة، يظل المفتاح الخاص (مفتاح فك التشفير) آمنًا تمامًا لأنه لم يغادر جهاز صاحبه أبدًا، مما يحل مشكلة تبادل المفاتيح التي كانت نقطة ضعف في التشفير المتماثل. هذا المفهوم هو أساس ما يُعرف بـ التشفير من طرف إلى طرف (End-to-End Encryption).

أشهر الخوارزميات والعيوب

-

خوارزمية RSA: تُعد أشهر وأقدم خوارزميات التشفير غير المتماثل، وسُميت نسبةً إلى مخترعيها (Rivest-Shamir-Adleman).

-

خوارزمية ElGamal: خوارزمية قوية أخرى صممها الدكتور المصري طاهر الجمل.

-

خوارزمية Diffie-Hellman: تركز بشكل أساسي على إنشاء طريقة آمنة لتبادل المفاتيح بين طرفين عبر قناة غير آمنة، وهي حجر الأساس في العديد من بروتوكولات الأمان الحديثة.

على الرغم من أمانه العالي، فإن العيب الرئيسي للتشفير غير المتماثل هو البطء، حيث يتطلب عمليات حسابية معقدة مقارنة بالتشفير المتماثل.

الجمع بين القوة والسرعة: النموذج الهجين

للتغلب على مشكلة البطء والاستفادة من مزايا كلا النوعين، تم ابتكار نموذج هجين يجمع بين التشفير المتماثل وغير المتماثل، وهو المستخدم في معظم التطبيقات اليوم. يتم ذلك كالتالي:

-

المرحلة الأولى (استخدام التشفير غير المتماثل): يستخدم الطرفان التشفير غير المتماثل (البطيء والآمن) لتبادل مفتاح سري مؤقت يُعرف بـ "مفتاح الجلسة" (Session Key).

-

المرحلة الثانية (استخدام التشفير المتماثل): بمجرد أن يتفق الطرفان على مفتاح الجلسة بأمان، يتحولان إلى استخدام التشفير المتماثل (السريع والفعال) لتشفير جميع البيانات المتبادلة خلال تلك الجلسة.

بهذه الطريقة، نجمع بين أمان التشفير غير المتماثل لتبادل المفاتيح، وسرعة التشفير المتماثل لنقل البيانات. يُستخدم هذا النموذج الهجين في بروتوكولات شائعة مثل:

-

SSL/TLS (Secure Sockets Layer/Transport Layer Security): البروتوكول الذي يؤمن اتصالك بمواقع الويب (HTTPS).

-

PGP (Pretty Good Privacy): يُستخدم لتأمين رسائل البريد الإلكتر الإلكتروني.