ما هو هو أمن الحوسبة السحابية؟

تشمل الأنواع الثلاثة الأساسية لبيئات السحابة:

1. خدمات السحابة العامة:

2. الغيوم الخاصة (Private Clouds):

3. الغيوم الهجينة (Hybrid Clouds):

أقسام نماذج الخدمة السحابية الرئيسية

1. البنية التحتية كخدمة (IaaS):

2. النظام الأساسي كخدمة (PaaS):

3. البرمجيات كخدمة (SaaS):

ما هي الاعتبارات الأمنية الرئيسية للحوسبة السحابية؟

أفضل ممارسات أمان الحوسبة السحابية:

ما هو هو أمن الحوسبة السحابية؟

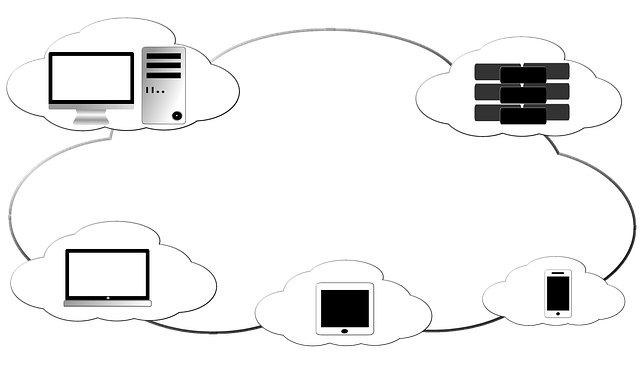

يشير أمان السحابة ويسمى أيضًا أمان الحوسبة السحابية إلى الانضباط والممارسة لحماية بيئات الحوسبة السحابية والتطبيقات والبيانات والمعلومات. ويستلزم أمان السحابة تأمين البيئات السحابية ضد الاستخدام / الوصول غير المصرح به وهجمات رفض الخدمة الموزعة (DDOS) والمتسللين والبرامج الضارة والمخاطر الأخرى.

بينما ينطبق أمان السحابة على أمان البيئات السحابية، يشير المصطلح ذي الصلة، الأمان المستند إلى السحابة، إلى البرنامج باعتباره نموذج تسليم خدمة (SaaS) لخدمات الأمان، والتي يتم استضافتها في السحابة بدلاً من نشرها عبر الأجهزة المحلية أو البرمجيات.

تشمل الأنواع الثلاثة الأساسية لبيئات السحابة:

1. خدمات السحابة العامة:

يستضيفها موفرو الخدمات السحابية من جهات خارجية (مثل Amazon Web Services (AWS) و Microsoft Azure و Google Cloud) ويمكن الوصول إليها بشكل عام من خلال متصفحات الويب، لذلك تعد إدارة الهوية والمصادقة والتحكم في الوصول ضرورية.

2. الغيوم الخاصة (Private Clouds):

عادة ما تكون مخصصة ويمكن الوصول إليها من قبل منظمة واحدة فقط. ومع ذلك، لا يزالون عرضة للانتهاكات والهندسة الاجتماعية.

3. الغيوم الهجينة (Hybrid Clouds):

تجمع بين جوانب السحابة العامة والخاصة، ممّا يسمح للمؤسسات بممارسة المزيد من التحكم في بياناتها ومواردها مقارنة ببيئة السحابة العامة، ومع ذلك توفر القدرة على الاستفادة من قابلية التوسع والمزايا الأخرى للسحابة العامة عند الحاجة.

أقسام نماذج الخدمة السحابية الرئيسية

تنقسم نماذج الخدمة السحابية الرئيسية عمومًا إلى ثلاث فئات:

1. البنية التحتية كخدمة (IaaS):

يُمكّن نموذجًا عند الطلب لموارد حوسبة مركز البيانات الافتراضية التي تم تكوينها مسبقًا (على سبيل المثال، أنظمة الشبكة والتخزين والتشغيل). ويمكن أن يتضمن ذلك أتمتة إنشاء أجهزة افتراضية على نطاق واسع، لذلك من المهم النظر في كيفية توفير الأجهزة الافتراضية وإدارتها وتشغيلها.

2. النظام الأساسي كخدمة (PaaS):

يوفر الأدوات والبنية التحتية للحوسبة الأخرى، ممّا يمكّن المؤسسات من التركيز على إنشاء تطبيقات وخدمات الويب وتشغيلها. وتدعم بيئات (PaaS) المطورين والعمليات وفرق (DevOps) بشكل أساسي. هنا، تعد إدارة وتكوين استحقاقات وامتيازات الخدمة الذاتية مفتاحًا للتحكم في المخاطر.

3. البرمجيات كخدمة (SaaS):

يتكون من تطبيقات يستضيفها طرف ثالث ويتم تسليمها عادةً كخدمات برمجية عبر مستعرض ويب يتم الوصول إليه من جانب العميل. بينما تلغي (SaaS) الحاجة إلى نشر التطبيقات وإدارتها على أجهزة المستخدم النهائي، فمن المحتمل أن يتمكن أي موظف من الوصول إلى خدمات الويب وتنزيل المحتوى. وبالتالي، فإن الرؤية المناسبة وضوابط الوصول مطلوبة لمراقبة أنواع تطبيقات (SaaS) التي يتم الوصول إليها واستخدامها وتكلفتها.

ما هي الاعتبارات الأمنية الرئيسية للحوسبة السحابية؟

1. عدم الرؤية وظلال تكنولوجيا المعلومات:

تسهل الحوسبة السحابية على أي شخص الاشتراك في تطبيق (SaaS) أو حتى إنشاء مثيلات وبيئات جديدة. ويجب على المستخدمين الالتزام بسياسات الاستخدام المقبولة القوية للحصول على إذن للخدمات السحابية الجديدة والاشتراك فيها أو إنشاء مثيلات جديدة.

2. عدم السيطرة:

يعني تأجير خدمة سحابية عامة أن المؤسسة لا تمتلك ملكية الأجهزة أو التطبيقات أو البرامج التي تعمل عليها الخدمات السحابية.

3. نقل واستقبال البيانات:

غالبًا ما تتكامل التطبيقات السحابية وتتفاعل مع الخدمات وقواعد البيانات والتطبيقات الأخرى. ويتم تحقيق ذلك عادةً من خلال واجهة برمجة التطبيقات (API). من الضروري فهم التطبيقات والأشخاص الذين يمكنهم الوصول إلى بيانات واجهة برمجة التطبيقات وتشفير أي معلومات حساسة.

4. بيانات الاعتماد والأسرار المضمنة / الافتراضية:

قد تحتوي التطبيقات السحابية على بيانات اعتماد مضمنة و / أو افتراضية. وتنشر بيانات الاعتماد الافتراضية خطرًا متزايدًا حيث يمكن للمهاجمين تخمينها. وتحتاج المنظمات إلى إدارة بيانات الاعتماد هذه كما تفعل مع الأنواع الأخرى من بيانات الاعتماد المميزة.

5. عدم التوافق:

غالبًا ما تكون أدوات تكنولوجيا المعلومات المصممة للبيئات المحلية أو نوع واحد من السحابة غير متوافقة مع بيئات السحابة الأخرى. ويمكن أن يترجم عدم التوافق إلى فجوات في الرؤية والتحكم تعرض المؤسسات لمخاطر التهيئة الخاطئة ونقاط الضعف وتسرب البيانات والوصول المفرط المتميز ومشكلات الامتثال.

6. متعدد الايجار:

تعد شركة (Multitenancy) هي العمود الفقري للعديد من الفوائد السحابية للموارد المشتركة (على سبيل المثال، التكلفة المنخفضة والمرونة وما إلى ذلك)، ولكنها تقدم أيضًا مخاوف بشأن عزل البيانات وخصوصية البيانات.

7. البرامج الضارة والمهاجمين الخارجيين:

يمكن للمهاجمين كسب لقمة العيش من خلال استغلال نقاط الضعف في السحابة. وسيساعد الاكتشاف السريع ونهج الأمان متعدد الطبقات (جدران الحماية وتشفير البيانات وإدارة الثغرات الأمنية وتحليلات التهديدات وإدارة الهوية وما إلى ذلك) على تقليل المخاطر ووضع أفضل للاستجابة لمقاومة الهجوم.

8. التهديدات الداخلية الامتيازات:

تستغرق التهديدات المتعلقة بالمطلعين (سواء من خلال الإهمال أو الحقد) وقتًا أطول لاكتشافها وحلها، مع احتمال أن تكون الأكثر ضررًا. ويعد وجود إطار قوي لإدارة الهوية والوصول جنبًا إلى جنب مع أدوات إدارة الامتيازات الفعالة أمرًا ضروريًا للقضاء على هذه التهديدات، وتقليل الضرر (مثل منع الحركة الجانبية وتصعيد الامتيازات) عند حدوثها.

9. قابلية التوسع تقطع كلا الاتجاهين:

تعد الأتمتة وقابلية التوسع السريع من المزايا الرئيسية للحوسبة السحابية، ولكن الجانب الآخر هو أن الثغرات الأمنية والتهيئة الخاطئة ومشكلات الأمان الأخرى (مثل واجهات برمجة التطبيقات وبيانات الاعتماد المميزة ومفاتيح SSH وما إلى ذلك) يمكن أن تتكاثر أيضًا بسرعة وعلى نطاق واسع.

على سبيل المثال، تتيح وحدات تحكم مسؤول السحابة للمستخدمين توفير الخوادم وتكوينها وإدارتها وحذفها بسرعة على نطاق واسع. ومع ذلك، يتم إنشاء كل من هذه الأجهزة الافتراضية مع مجموعة الامتيازات والحسابات المميزة الخاصة بها، والتي تحتاج إلى إدارتها وإدارتها بشكل صحيح. وكل هذا يمكن أن يتضاعف أكثر في بيئات (DevOps)، والتي بطبيعتها سريعة الشحن وآلية للغاية وتميل إلى التعامل مع الأمان على أنه فكرة لاحقة.

أفضل ممارسات أمان الحوسبة السحابية:

1. الاستراتيجية والسياسة:

يجب أن يأخذ برنامج أمان السحابة الشامل في الاعتبار الملكية والمساءلة (داخليًا / خارجيًا) لمخاطر أمان السحابة والثغرات في الحماية / الامتثال وتحديد الضوابط اللازمة لنضج الأمان والوصول إلى الحالة النهائية المرغوبة.

2. تجزئة الشبكة:

في البيئات متعددة المستأجرين، يجب تقييم التقسيم الموجود بين موارد الشخص المعني وموارد العملاء الآخرين. والاستفادة من نهج المنطقة لعزل المثيلات والحاويات والتطبيقات والأنظمة الكاملة عن بعضها البعض عندما يكون ذلك ممكنًا.

3. إدارة الهوية والوصول وإدارة الوصول المميز:

الاستفادة من إدارة الهوية وعمليات المصادقة القوية لضمان وصول المستخدمين المصرح لهم فقط إلى بيئة السحابة والتطبيقات والبيانات. وفرض أقل امتياز لتقييد الوصول المميز وتقوية موارد السحابة (على سبيل المثال إلغاء تنشيط القدرات / الميزات / الوصول غير الضرورية). والتأكد من أن الامتيازات تستند إلى الأدوار وأن الوصول المميز يتم تدقيقه وتسجيله عبر مراقبة الجلسة.

أمن الحوسبة السحابية

هل أعجبك هذا المقال؟